2019 长安杯

- 原服务器存在多少硬盘分区

- 原服务器中硬盘分区其中含有一个LVM逻辑卷的分区,请找出该分区内开始的逻辑区块地址(LBA)。(答案格式: 扇区,Sector)

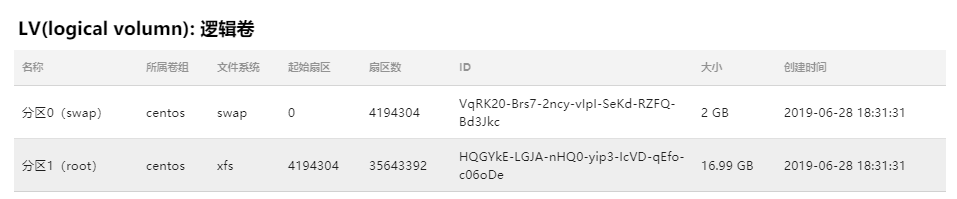

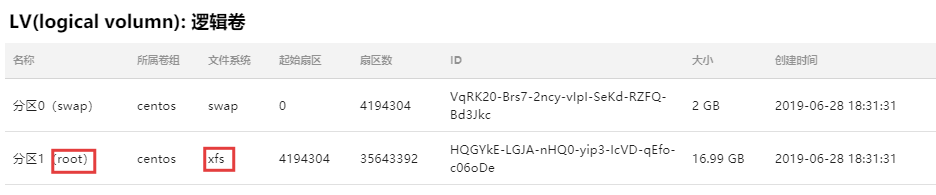

- 该LVM逻辑卷分区内root逻辑卷的文件系统是什么?

- 该LVM逻辑卷分区内root逻辑卷的物理大小是多少?(单位:byte)

注意硬盘扇区的大小是512字节(byte) 35643392*512

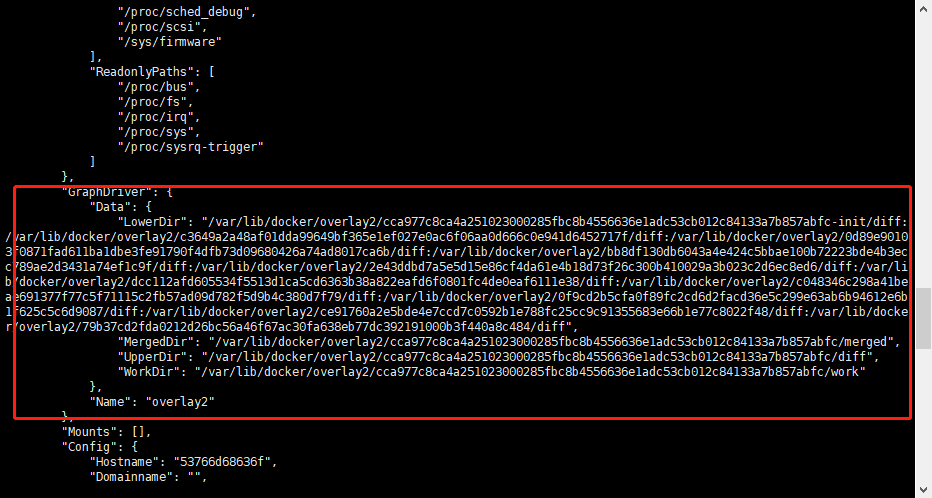

- 网站目录所在的主机路径为下列选项中的哪个?

1 | docker inspect 53766d68636f |

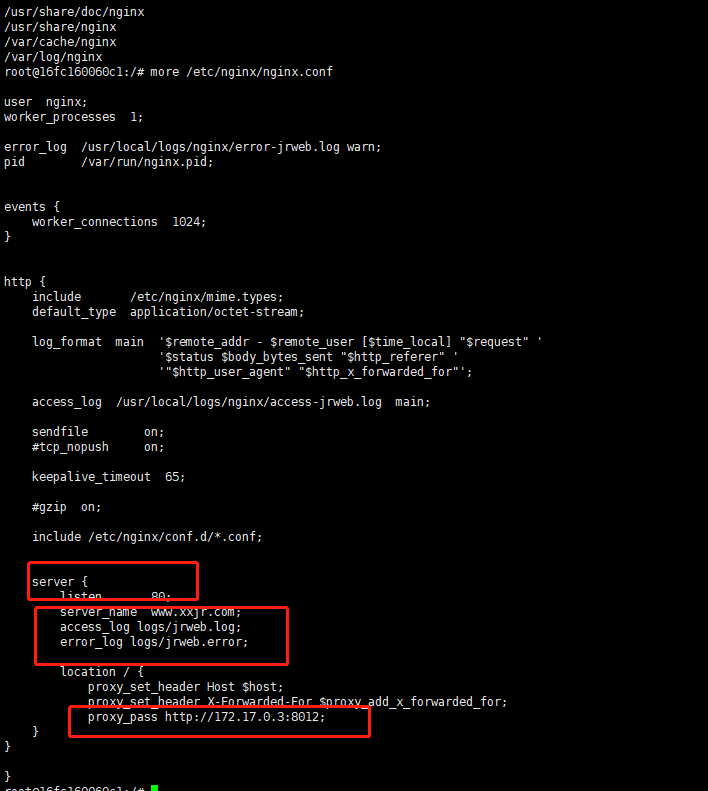

- 网站日志的路径在哪?(格式:容器ID:路径)

1 | docker exec -it 16fc160060c1 /bin/bash |

- 当我们想将网站重构好时,访问网站时,web应用在其中承担什么样的工作?

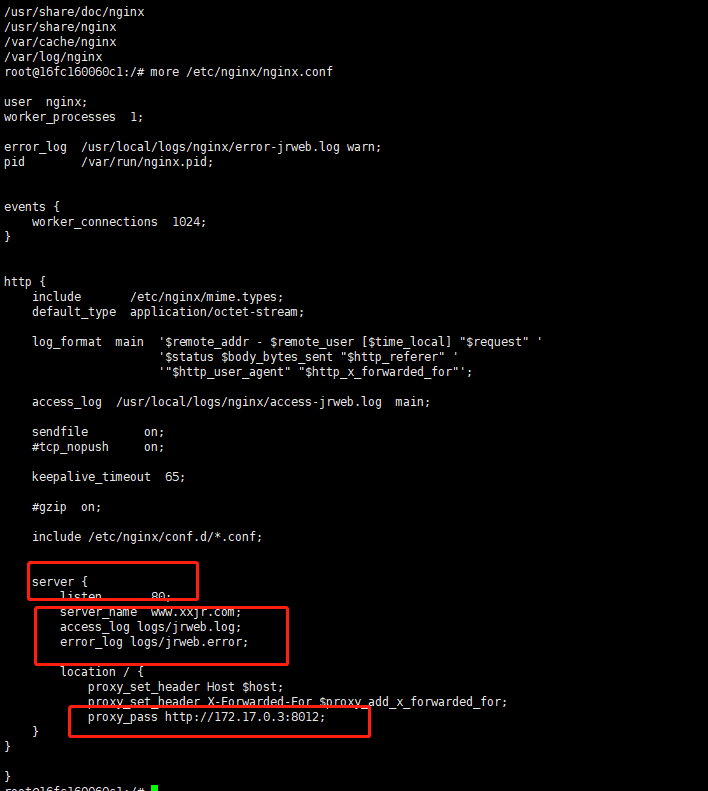

查看配置文件:/var/lib/docker/overlay2/3a12f92867577b851a302ae4431e87aa2d9b57d6acf286b95df29c08f2c61e41/diff/ete/nginx/nginx.conf

可知为转发,转发至172.17.0.3:8012,即容器16fc的8012端口

- 从网站日志中,我们可以看到嫌疑人入侵服务器所使用的IP是( )

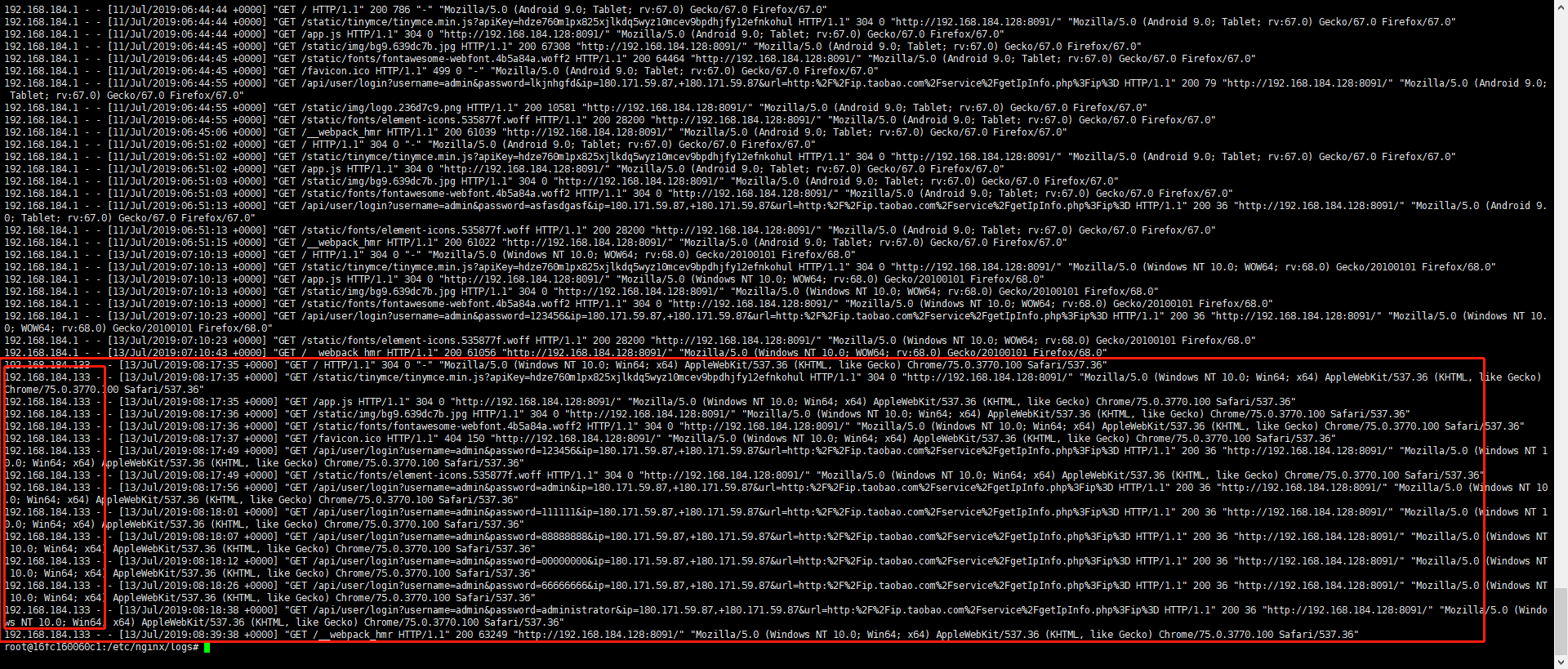

1 | root@16fc160060c1:/etc/nginx/logs# more jrweb.log |

查看容器中/etc/nginx/logs/jrweb.log日志文件,可以看到恶意行为

数据库服务器

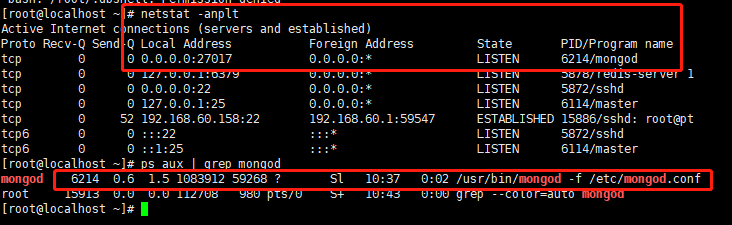

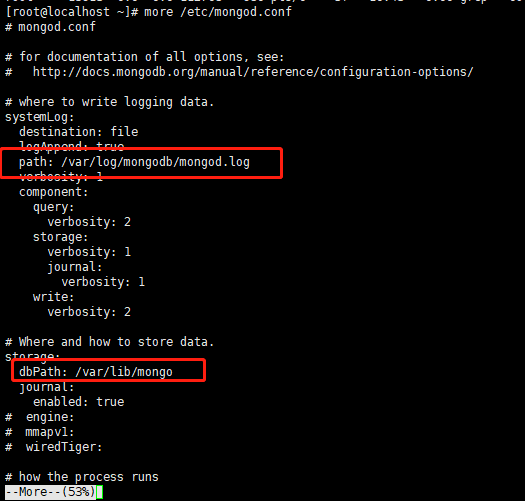

通过查看mongo进程信息发现mongo的配置信息,查看mongd.conf文件发现mongod的日志配置情况和安装物理路径

前置准备

1 | netstat -anplt |

该数据库服务器使用数据库的安装路径在哪?

数据库的日志文件路径在哪里?

1 | dbPath就是安装路径 |

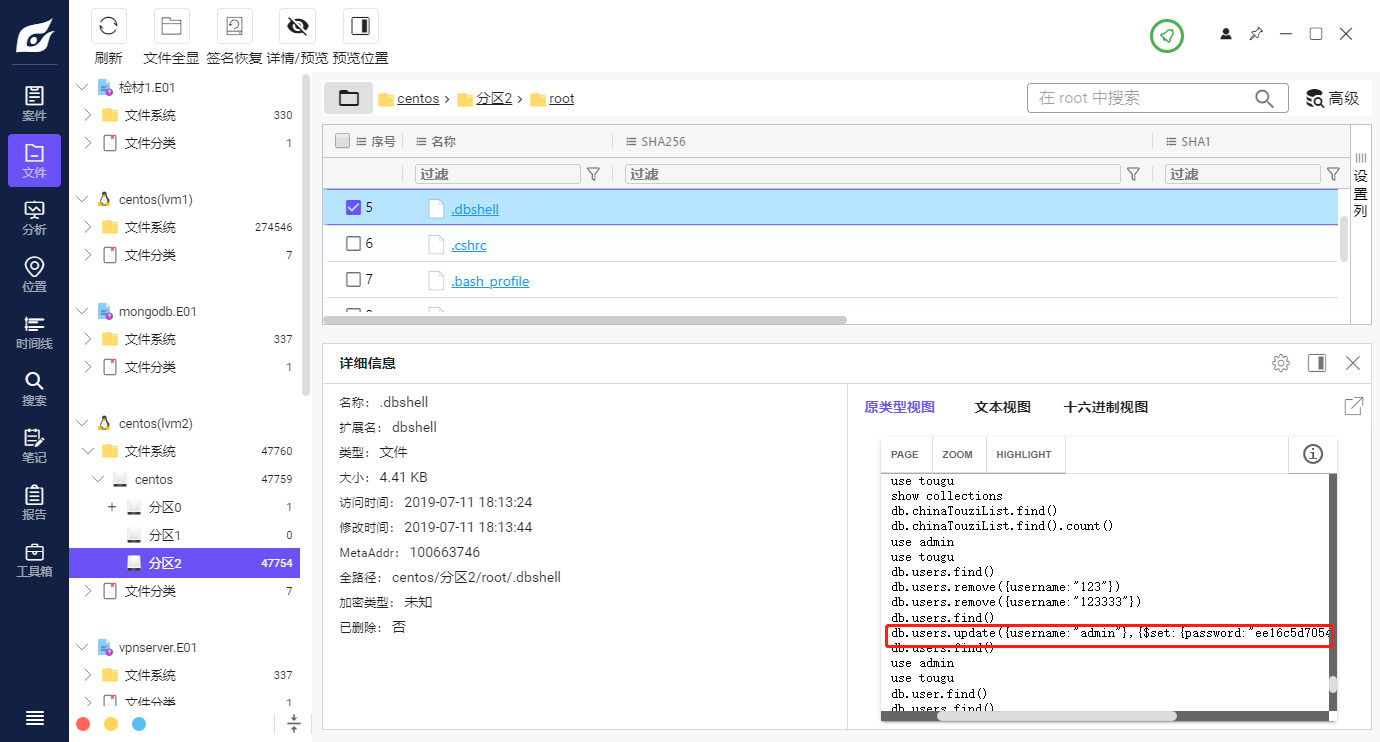

- 该用户表被做过什么样的修改?

查看.dbshell可以看到用户表的修改, 重点看update

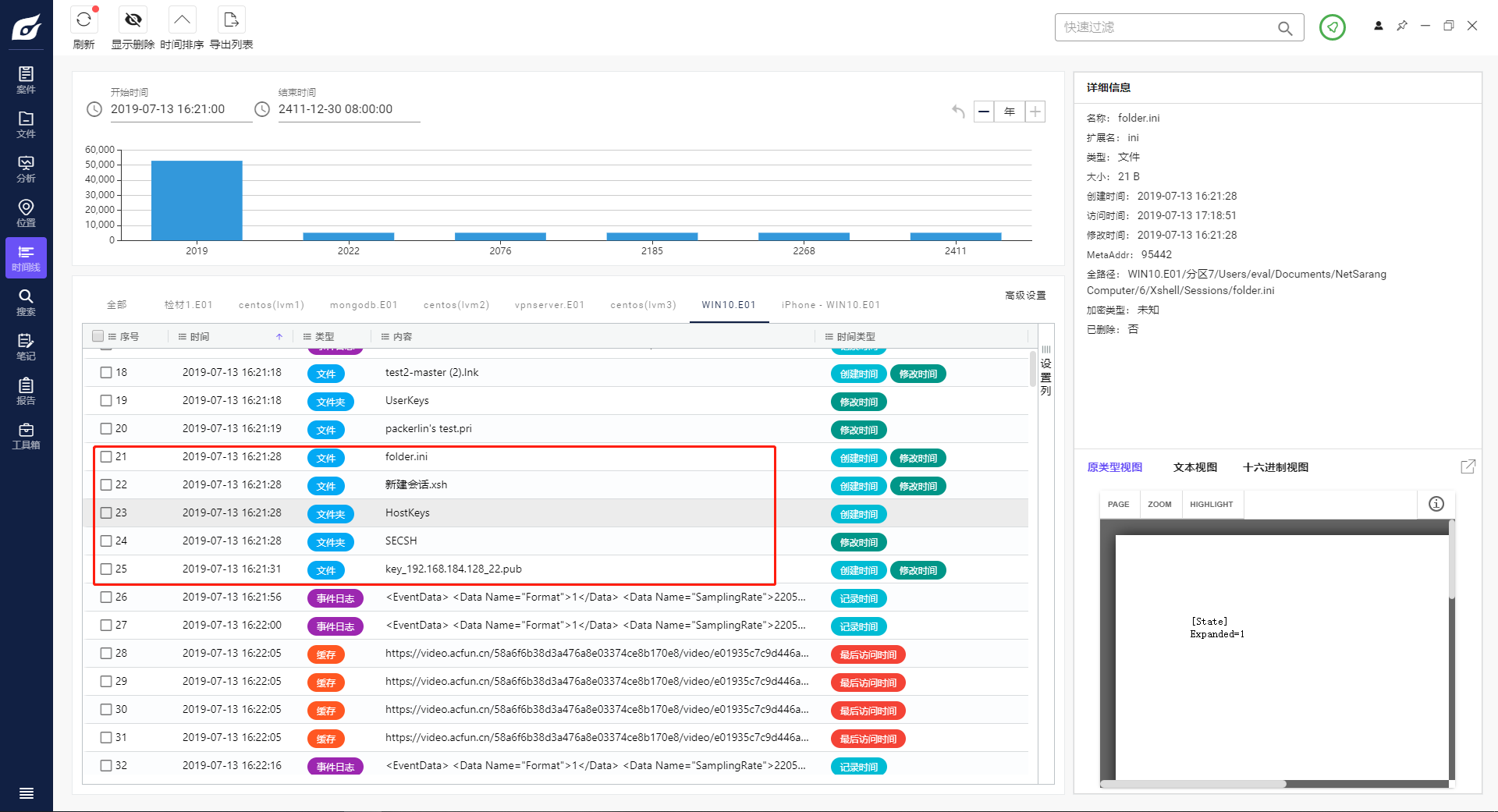

- 嫌疑人成功连接至192.168.184.128服务器的时间为:

SECSH这个点已经成功连接上

(1)folder.ini

- 文件类型:

这是一个初始化配置文件(INI format)。 - 作用:

在这个上下文中,它最可能是Xshell用来存储文件夹显示属性的配置文件。例如,它可能记录了Xshell界面中“会话管理器”里对应文件夹的显示名称、排序方式或其他视图元数据。用户通常不需要手动编辑这个文件。

(2)新建会话.xsh

- 文件名解析:

新建会话: 这是一个中文名称,意思是 “New Session”。.xsh: 这是 Xshell会话配置文件 的专属扩展名。

- 作用:

这是一个Xshell的会话配置文件。它保存了连接到某台服务器的所有设置信息,例如:- 服务器IP地址(如

192.168.168.128) - 端口号(如

22) - 协议类型(如 SSH)

- 用户名

- 认证方式(如密码或公钥认证)

- 使用的密钥文件(可能会指向

key_192.168.168.128_22.pub对应的私钥) - 字符编码、终端类型、颜色方案等个性化设置。

- 服务器IP地址(如

- 如何使用:

在Xshell中双击这个文件,软件就会自动读取配置并尝试连接到文件中定义的服务器。

(3)SECSH

- 文件类型:

这很可能是一个文件夹(目录),而不是文件(虽然在列表里看起来像文件)。在有些显示方式中,文件夹不会明确标出斜杠/。 - 含义:

SECSH是 Secure Shell 的缩写,这直接指明了它与SSH安全连接相关。 - 作用:

这个目录极有可能是Xshell用来存储所有会话配置文件的默认文件夹。Xshell的会话文件(.xsh文件)通常就保存在名为SECSH的目录下。

(4)key_192.168.168.128_22.pub

- 文件名解析:

key: 表明这是一个密钥文件。192.168.168.128: 这是一个IP地址,通常是你想连接的目标服务器的地址。22: 这是端口号,22是SSH服务的默认端口。.pub: 文件扩展名,代表这是一个公钥(Public Key) 文件。

- 作用:

这是用于SSH密钥认证的公钥文件。在SSH连接中,为了免密码登录,通常会使用一对密钥(私钥和公钥)。将公钥(就是这个文件的内容)放置到服务器的指定位置(如~/.ssh/authorized_keys文件中),然后本机使用对应的私钥进行连接,就可以实现安全且无需输入密码的登录。 - 总结: 这是用于连接到服务器

192.168.168.128:22的SSH认证公钥。

- 请计算该下载文件(we.tar.gz)的sha256值:

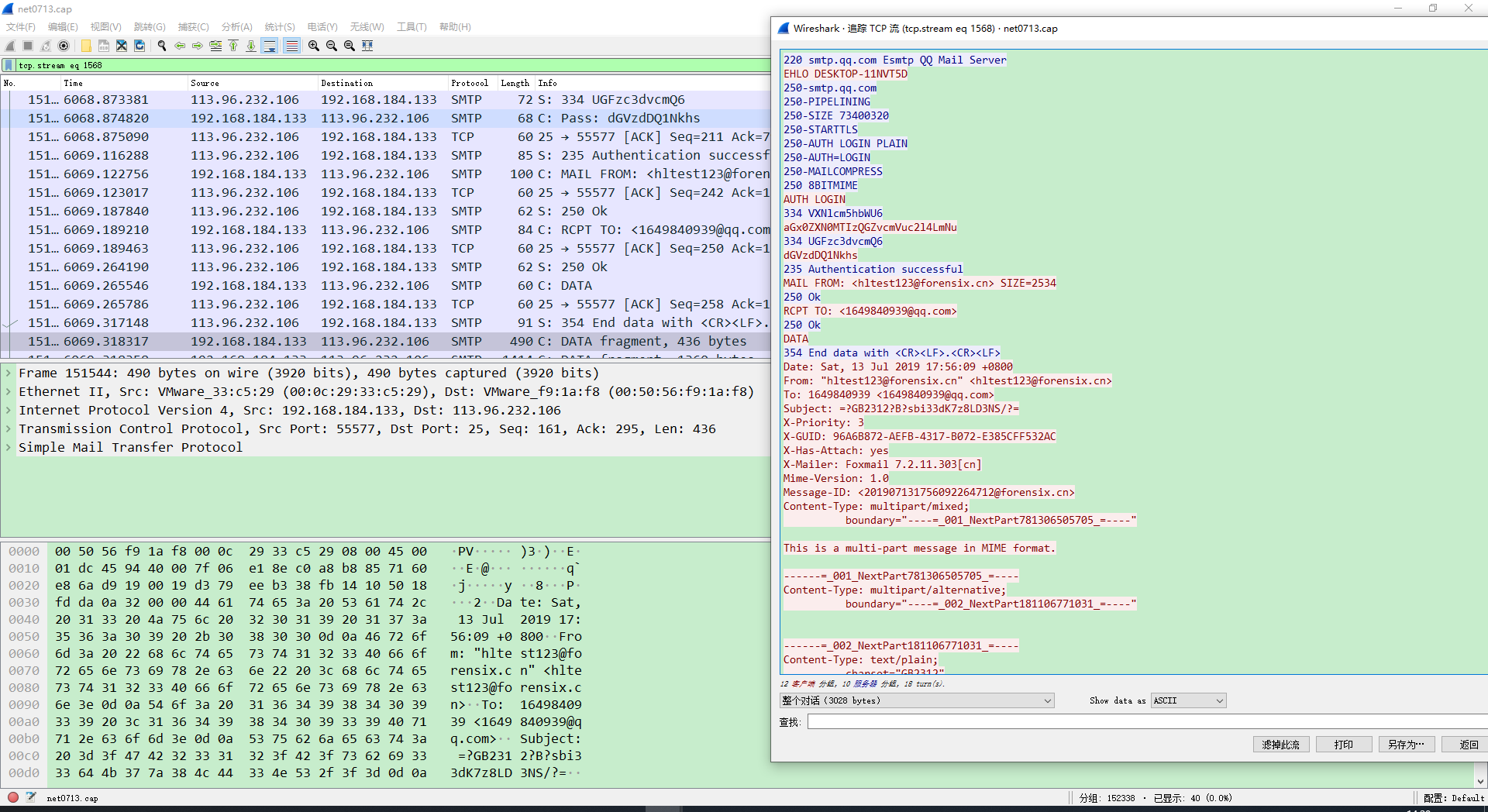

通过数据包找到一个SMTP 邮件发送会话记录

1 | 220 smtp.qq.com Esmtp QQ Mail Server |

会话流程详解

1. 连接服务器

220 smtp.qq.com Esmtp QQ Mail Server

- 客户端连接到 QQ 邮箱的 SMTP 服务器(端口通常是 25 或 465/587),服务器返回

220响应,告知其身份。2. 客户端问候服务器

EHLO DESKTOP-11NVT5D

- 客户端(从一台名为

DESKTOP-11NVT5D的电脑)向服务器发送 EHLO 命令,开始会话并表明自己支持 ESMTP 扩展功能。250-...系列响应

- 服务器回应,列出它支持的功能,包括:

PIPELINING:支持管道操作,可以连续发送多个命令。SIZE 73400320:允许的邮件最大大小(约 70MB)。STARTTLS:支持升级到加密连接(但此会话中后续未使用,可能已在使用 SSL/TLS 连接)。AUTH LOGIN PLAIN:支持的认证方式(LOGIN 和 PLAIN)。8BITMIME:支持 8位字节传输。3. 身份认证(登录)

AUTH LOGIN

- 客户端选择使用

LOGIN方式认证。334 VXNlcm5hbWU6

- 服务器返回

334,并要求“Username:”。后面的字符串VXNlcm5hbWU6是Username:的 Base64 编码。aGx0ZXN0MTIzQGZvcmVuc2l4LmNu

- 客户端发送用户名。解码这个 Base64 字符串,得到:

hltest123@forensix.cn334 UGFzc3dvcmQ6

- 服务器返回

334,要求“Password:”。UGFzc3dvcmQ6是Password:的 Base64 编码。dGVzdDQ1Nkhs

- 客户端发送密码。解码这个 Base64 字符串,得到:

test456Hl235 Authentication successful

- 服务器确认认证成功。

4. 设置发件人和收件人

MAIL FROM: <hltest123@forensix.cn> SIZE=2534

- 客户端指定发件人邮箱地址,并告知邮件体大小约为 2534 字节。

250 Ok

- 服务器接受发件人地址。

RCPT TO: <1649840939@qq.com>

- 客户端指定收件人邮箱地址(一个 QQ 邮箱)。

250 Ok

- 服务器接受收件人地址。

5. 传输邮件数据

DATA

- 客户端请求开始传输邮件内容。

354 End data with <CR><LF>.<CR><LF>

- 服务器响应,告知客户端可以开始发送数据,并以单独一行的英文句点

.<CR><LF>结束。6. 邮件内容(核心部分)

这部分是邮件的原始源码,遵循 MIME 格式标准。

- 邮件头(Headers):

From: "hltest123@forensix.cn" <hltest123@forensix.cn>: 发件人To: 1649840939 <1649840939@qq.com>: 收件人Subject: =?GB2312?B?sbi33dK7z8LD3NS/?=: 邮件主题。这是经过 MIME encoded-word 编码的。解码后可知主题是:“备分一下” (使用了 GB2312 字符集,Base64 编码)。X-Mailer: Foxmail 7.2.11.303[cn]: 明确指出发送此邮件的客户端是 Foxmail。Content-Type: multipart/mixed; boundary="----=_001_NextPart781306505705_=----": 声明这是一个混合内容的邮件(包含纯文本、HTML和附件),并使用指定的边界字符串来分隔不同部分。- 邮件体(Body):

- 第一部分(文本正文): 是 Base64 编码的纯文本

DQqxuLfd0rvPwg0KDQoNCg0K,解码后是一个换行符和“备分一下”四个字。- 第二部分(HTML正文): 是 Quoted-Printable 编码的 HTML 内容,解码后也是显示“备分一下”以及一些格式。

- 第三部分(附件): 这是最关键的部分。

Content-Type: application/octet-stream; name="BitLocker.rar": 声明这是一个附件,文件名为BitLocker.rar。Content-Transfer-Encoding: base64: 附件使用 Base64 编码。- 后面长长的 Base64 字符串

UmFyIRoHAQDz4YLr...就是 BitLocker.rar 文件的内容。解码这段 Base64 就可以还原出这个 RAR 压缩包。- 结束符:

- 客户端发送一个单独的行

.来告知服务器邮件内容结束。7. 结束会话

250 Ok: queued as

- 服务器确认邮件已成功接收并放入发送队列。

QUIT

- 客户端请求断开连接。

221 Bye

- 服务器确认并关闭连接。

使用桌面上存在的字典文件爆破压缩包